ELMA365 Enterprise поддерживает шифрование Transport Layer Security (TLS) 1.2+ для входящего и исходящего трафика. Чтобы автоматически переключать приложение на работу по защищённому протоколу HTTPS, включите поддержку шифрования TLS.

Включение TLS для приложения ELMA365 состоит из трёх этапов:

- Подготовка secret с сертификатом для работы по HTTPS.

- Внесение изменений в конфигурационный файл.

- Применение параметров TLS для ELMA365 Enterprise.

Шаг 1. Подготовка secret с сертификатом для работы по HTTPS

О том, как это сделать, читайте в статье «Подготовка secret с сертификатом для работы по HTTPS».

Шаг 2. Внесение изменений в конфигурационный файл values-elma365.yaml

Изменения вносятся в конфигурационный файл values-elma365.yaml, заполненный при установке ELMA365.

Начало внимание

Перед редактированием файла values-elma365.yaml создайте его резервную копию, поскольку некорректная настройка параметров может привести к сбоям в работе приложения ELMA365.

Конец внимание

Заполните конфигурационный файл values-elma365.yaml для включения TLS:

- Чтобы включить поддержку шифрования, укажите

trueв параметреglobal.ingress.onpremiseTls.enabled. В этом параметре укажите наименование сертификата для работы поhttps, например,elma365-onpremise-tls. Сертификат должен быть выпущен для доменного имени FQDN в параметреglobal.host, по которому будет доступна система, например,example.ru.

global:

# домен (FQDN) или ip адрес, по которому будет доступна система

host: 'example.ru'

ingress:

# включение host в ingress (значение берется из host)

# для установленного s3 minio через чарты elma365-dbs, укажите в блоке minio

# значение в параметре hosts в файле values-dbs.yaml

hostEnabled: false

onpremiseTls:

# включение https

enabled: true

# имя секрета с сертификатами для работы https

secret: "elma365-onpremise-tls"

Заполнение параметров корневого CA для настройки доверия пользовательскому сертификату СА

kubectl create configmap elma365-onpremise-ca \

Пример файла: |

Начало внимание

Перед применением параметров TLS для приложения ELMA365 убедитесь, что хранилище файлов S3 работает по протоколу HTTPS (использует TLS шифрование).

Конец внимание

- Укажите в параметрах подключения, что на стороне сервера хранилища S3 используется TLS шифрование. Для этого задайте

trueв параметреdb.s3.ssl.enabled.

...

db:

...

# настройки подключения к S3 хранилищу файлов

s3:

method: PUT

accesskeyid: PZSF73JG72Ksd955JKU1HIA

secretaccesskey: aFDkj28Jbs2JKbnvJH678MNwiz88zKjsuNBHHs

bucket: s3elma365

backend:

address: example.ru

region: us-east-1

ssl:

enabled: "true"

...

Шаг 3. Применение параметров TLS для ELMA365 Enterprise

Вы можете обновить параметры приложения ELMA365 двумя способами: через интернет или без доступа к сети.

Обновление параметров через интернет

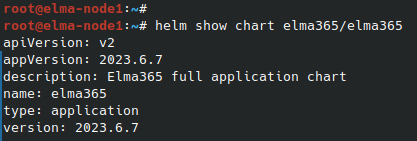

- Определите версию чарта, с помощью которого было установлено или обновлено приложение ELMA365:

helm show chart elma365/elma365

Пример выполнения команды:

В результате выполнения команды информация о версии чарта будет указана в APP VERSION. Сохраните это значение для выполнения следующего шага.

- Обновите параметры приложения ELMA365 с применением конфигурационного файла

values-elma365.yaml. Для этого используйте следующую команду, указав в ней для флага--versionустановленную версию чарта вместо<elma365-chart-version>:

helm upgrade --install elma365 elma365/elma365 -f values-elma365.yaml --version <elma365-chart-version> --timeout=30m --wait [-n namespace]

Обновление параметров без доступа в интернет

Перейдите в каталог с загруженным чартом ELMA365 и выполните команду:

helm upgrade --install elma365 ./elma365 -f values-elma365.yaml --timeout=30m --wait [-n namespace]

Обновление параметров занимает 10–30 минут. Дождитесь его завершения.